به گزارش Cloudflare از اوایل ماه سپتامبر سال ۲۰۲۴، سیستمهای حفاظتی مقابله با حملات DDoS، در حال مقابله با یک حمله حجیم در لایه ۳ و ۴ DDoS که یک ماه به طول انجامید، بودند. سیستم دفاعی Cloudflare بیش از یکصد حمله در لایه ۳ و ۴ DDoS را در طول ماه کاهش داد که تعداد زیادی از این حملات با نرخ پیک ۳.۸ ترابیت در ثانیه (Tbps) یا به عبارتی شامل ۲ میلیارد بسته در ثانیه بودند. طبق گفته Cloudflare، این بزرگترین حمله ای است که تا به حال توسط هر سازمانی به طور عمومی گزارش شده است. پیش از این در سال ۲۰۲۲، بزرگترین حمله DDoS به گزارش مایکروسافت به ثبت رسیده بود. در آن زمان غول فناوری گفته بود یک مشتری آسیایی که از سرویس محاسبات ابری Azure استفاده میکند با یک حمله DDoS حجیم با حجم ۳.۴۷ ترابیتبرثانیه مواجه شده که به مدت ۱۵دقیقه طول کشیده است.

حمله منع خدمت توزیع شده چیست؟

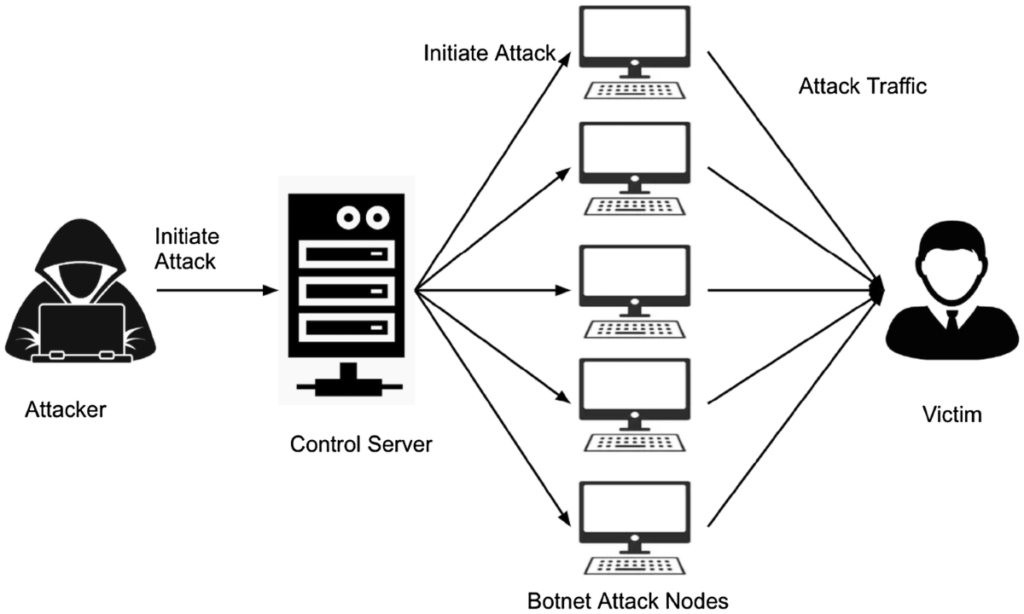

هدف حمله منع خدمت توزیع شده (DDoS)، ممانعت از دسترسی کاربران مجاز و قانونی به یک سرویس است. این حملات، منابع مصرفی سیستم هدف مانند پردازشگر و یا پهنای باند شبکه را مصرف میکنند. این حملات نوع پیشرفتهتر حملات منع خدمت هستند که از شبکههای بات استفاده میکنند. در حملات منع خدمت کلاسیک، تمامی ترافیک تولیدی تنها از یک یا چند سرور تحت کنترل مهاجم ارسال میشود. اما در شبکههای بات، تمامی دستگاههای موجود در شبکه بات که اصطلاحاً به آنها زامبی گفته میشود، به صورت همزمان اقدام به ارسال ترافیک میکنند. این امر باعث افزایش پیچیدگی شناسایی مبدا حملات و جلوگیری از ترافیک حمله خواهد شد.

ابعاد حمله

حمله اخیر به مشتریان cloudflare، سرویسهای ارائه دهنده خدمات مالی، اینترنت و صنایع مخابراتی و … را هدف قرار داده است. این حملات، باعث مصرف پهنای باند شبکه و منابع پردازشی دستگاههای میانی شبکه شدهاند. این حملات عمدتاً از پروتکل UDP بر روی یک پورت ثابت استفاده میکنند و ترافیک تولید از سراسر جهان سرریز شده است که ویتنام، روسیه، برزیل، اسپانیا و ایالات متحده سهم بیشتری از دیگر نقاط داشته اند. این حملات با استفاده از آسیپبذیری دستگاه های اینترنت اشیا و دستگاهها و نرمافزارهای آسیب پذیر دیگر از جمله دستگاههای MikroTik، دستگاههای DVR، و سرورهای وب یک شبکه باتی ایجاد میکنند که با ارسال دستور از یک سرور تحت کنترل مهاجم، به صورت همزمان حجم بالایی از ترافیک را به هدف سرازیر میکنند. همچنین به نظر میرسد حملات با نرخ بالا، از آسیپ پذیری CVE 9.8، که اخیراً توسط Censys کشف شده است، برروی تعداد زیادی روتر خانگی ASUSسو استفاده میکند.

مقابله با حمله

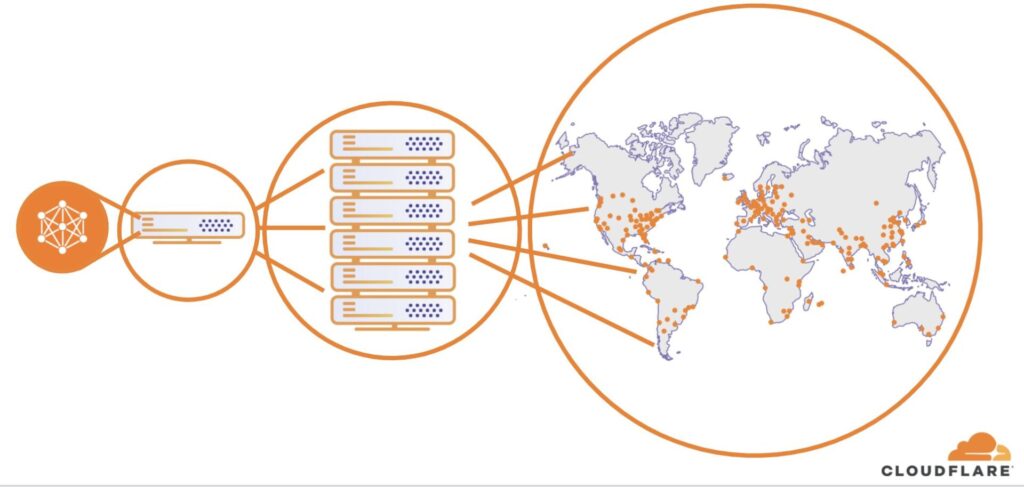

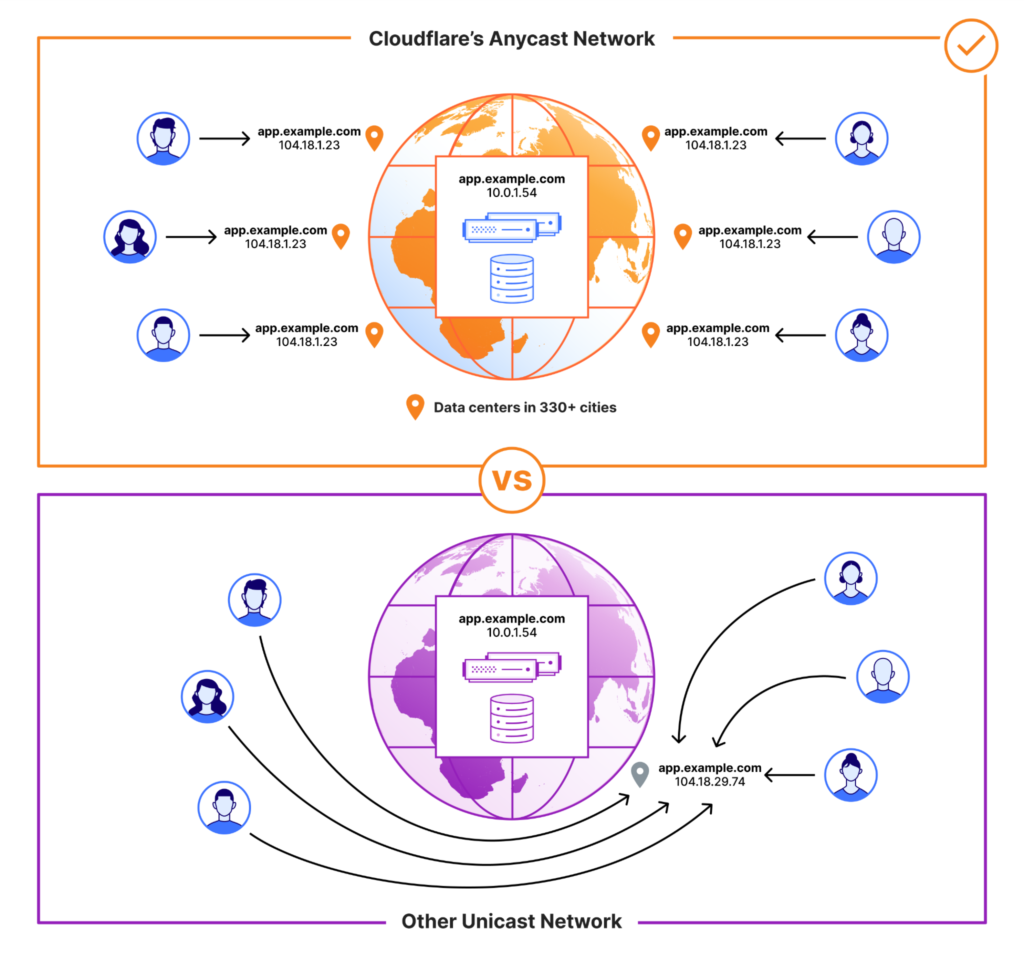

توزیع حمله به صورت anycast در سطح جهانی

به طور خلاصه، anycast این امکان را فراهم میکند تا یک آدرس IP واحد توسط چندین ماشین در سراسر جهان مورد استفاده قرار گیرد. بسته ای که به آن آدرس IP ارسال می شود توسط نزدیکترین سیستم جواب داده میشود. این بدان معناست که وقتی یک مهاجم از بات نت توزیع شده خود برای راه اندازی یک حمله استفاده می کند، حمله به صورت توزیع شده در سراسر شبکه Cloudflare دریافت می شود. یک DVR آلوده در دالاس، بستهها را به سرور Cloudflare در دالاس ارسال میکند. یک وب کم آلوده در لندن بسته ها را به سرور Cloudflare در لندن ارسال می کند.

شبکه anycast به Cloudflare اجازه میدهد تا منابع محاسباتی و پهنای باند را به مناطقی که بیشتر به آنها نیاز دارند، اختصاص دهد. مناطق پرجمعیت حجم بیشتری از ترافیک قانونی تولید می کنند و مراکز داده قرار گرفته در آن مناطق، پهنای باند و منابع CPU بیشتری برای رفع این نیازها خواهند داشت. از آنجایی که ترافیک حمله عمدتاً از دستگاههای در معرض خطر استفاده میکند، این دستگاهها تمایل دارند به گونهای توزیع شوند که با جریانهای ترافیک عادی مطابقت داشته باشد و ترافیک حمله را متناسب با مراکز داده ارسال کند که میتوانند آن را مدیریت کنند. و به طور مشابه، در مرکز داده، ترافیک بین چندین ماشین توزیع می شود. همچنین باید در نظر داشت که بخش بزرگی از ترافیک در شبکه Cloudflare به طور متقارن پهنای باند را مصرف نمی کند. به عنوان مثال، یک درخواست HTTP برای دریافت یک صفحه وب از یک سایت در پشت Cloudflare یک بسته ورودی نسبتاً کوچک خواهد بود، اما حجم بیشتری از ترافیک خروجی را به مشتری بازمیگرداند. این بدان معناست که شبکه Cloudflare تمایل دارد ترافیک قانونی بسیار بیشتری نسبت به کاربران دریافت کند. با این حال، لینکهای شبکه و پهنای باند اختصاص داده شده متقارن هستند، به این معنی که برای دریافت ترافیک حمله حجیم، پهنای باند مناسبی وجود دارد.

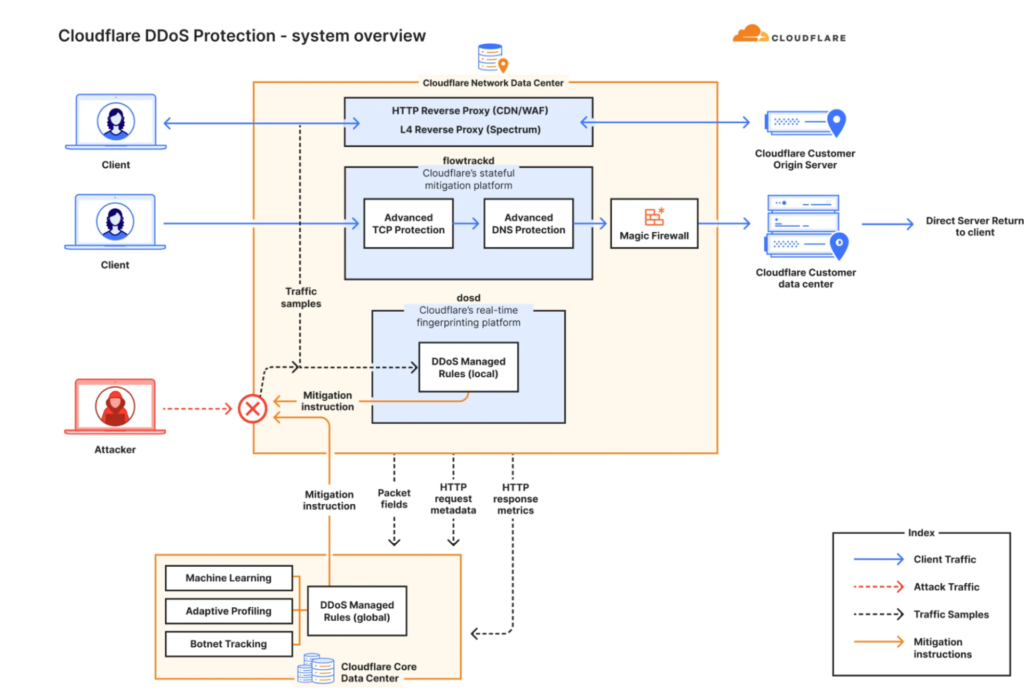

تولید امضاهای حمله به صورت لحظهای (آنی)

به گزارش Cloudflare، نمونهبرداری از ترافیک و جلوگیری از بستههای مهاجم، بر عهده ماژول l4drop است که از کتابخانه XDP (مبتنی بر eBPF میباشد) استفاده میکند. XDP این امکان را فراهم میکند تا کدهای دلخواهمان را در سطح کرنل اجرا کنیم. به عبارتی هر بسته را مستقیماً پس از دریافت توسط کارت شبکه، پردازش میکنیم و عملیات لازم را روی آن انجام میدهیم (دورانداختن بسته، هدایت به مقصد یا فرستادن به لایههای بالاتر). این کار باعث افزایش سرعت پردازش بسته و استفاده بهینه از منابع سیستم خواهد شد.

به کمک XDP میتوان الگوهای متداول حمله را در نمونههای ترافیکی شناسایی کرد. نمونه ها شامل فیلدهایی مانند IP مبدا، پورت مبدأ، IP مقصد، پورت مقصد، پروتکل، پرچم های TCP، شماره توالی، و ویژگی های دیگر مانند حجم بسته، نرخ ارسال بسته و موارد دیگر میباشد. این تجزیه و تحلیل توسط سرویس dosd انجام میشود. این سرویس دارای فیلترهای زیادی است که این فیلترها به بر اساس بردارهای حمله، گروه بندی میشوند و در دسترس کاربران قرار خواهد گرفت تا صورت نیاز، سفارشی سازی کنند.

تشخیص و مقابله با حمله، در سطح سرور، دیتاسنتر و در سطح جهانی به صورت نرمافزاری انجام میشود. این امر منجر به انعطاف پذیری شبکه خواهد شد. هیچ scrubbing center ای در خارج از مسیر وجود ندارد. هر سرور کل مجموعه Cloudflare را که شامل مولفه تشخیص و مقابله DDoS هم می شود، به صورت خودکار و مستقل اجرا می کند. همچنین هر کدام از این سرورها خط قوانین جلوگیری از حمله را درمرکز داده خودش، بین سرورها و در سطح جهانی بین مراکز داده دیگر به صورت Multicast بازنشر میکند. این امر منجر به پیشگیری و جلوگیری از حملات در سطح جهانی خواهد شد.

منبع: blog.cloudflare.com